Bondefangere og svindlere har alt for let spil på nettet i dag. Heldigvis er der ny teknologisk beskyttelse på vej med FIDO og Webauthn. Dette nyhedsbrev opdaterer dig på teknik og udbredelse af de brugervenlige og sikrere løsninger, så I kan planlægge jeres bidrage til beskyttelsen af brugerne.

I dette nyhedsbrev har vi fokus på brugeroplevelserne i Apple, Google og Microsoft platformene.

Generelt har alle platformene moden understøttelse af almindelig FIDO2 og WebAuthn autentifikation. Apple og Google er også på plads med FIDO Passkey roaming imellem enheder, der er logget ind med samme Apple eller Google konto.

FIDO-autentifikation med mobilen som nøgle imod andre enheder er også velfungerende imellem de tre platforme. I praksis anvendes en QR-kode til at etablere en BLE forbindelse.

Herunder viser vi nogle brugeroplevelser på de enkelte platforme, som illustrerer, at der også er arbejdet meget med standardisering af brugervenligheden, når man autentificerer brugeren imod en forretningsapplikation eller en hjemmeside.

Google platformene

Brugeroplevelse

Android-operativsystemerne har i efteråret forbedret brugeroplevelserne ved anvendelserne af FIDO-autentifikation. Brugergrænsefladen for aktivering af lokale FIDO-nøgler på en Android enhed lægger sig nu over nederste halvdel af skærmen som illustreret her.

FIDO-autentifikation på Android mobil

Hvis man benytter FIDO-autentifikation i en browser eller en app på mobiltelefon vil man således opleve, at autentifikationsdialogen lægger sig halvt ind over applikationen, og forsvinder, når brugeren har autentificeret sig. Brugeren oplever altså meget fint at forblive i den aktuelle applikation, selvom FIDO-dialogen initieres fra operativsystemet.

Passkey roaming

Android understøtter Passkey roaming imellem enheder der anvender samme Google-konto. Android har understøttelse af både device-bundne FIDO-nøgle og roaming FIDO-nøgler.

Chrome-OS har planlagt at understøtte Passkey roaming i en fremtidig opdatering.

Cross-device anvendelser

Android understøtter BLE forbindelser oprettet ved scanning af en QR-kode på den enhed, som Android enheden skal forbinde sig til. Android tilbyder også at huske BLE forbindelser, så brugeren kun skal scanne QR-kode ved første BLE opkobling.

Android fra låst telefon, biometri for oplåsning og FIDO

Som det kan ses af Android eksemplet herover, får brugeren en meget tydelig notifikation, når en anden enhed gerne vil genbruge en husket BLE forbindelse til FIDO.

Bemærk, at såfremt den anden enhed var logget på samme Google account som Android enheden med FIDO-nøglen, så ville man kunne bruge FIDO-nøglen direkte på denne enhed via Passkey roaming. Så den lidt mere komplicerede cross-device anvendelsen er primært til autentifikation på fremmede eller usikre enheder.

Imens Android enheder kan afgive Cross-device FIDO-autentifikation til andre enheder, understøtter Android desværre endnu ikke at modtage cross-device FIDO-autentifikation fra en anden enhed såsom en iPhone. Dette er dog planlagt til en senere release.

Apple platformene

Brugeroplevelse

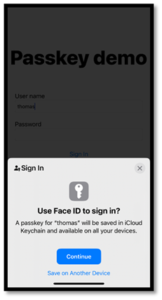

iOS og iPadOS operativsystemerne placerer også FIDO-autentifikationsdialogerne over nederste halvdel af skærmen, og laver en sløring af den bagvedliggende applikation imens.

iOS FIDO-autentifikation

Hvis man benytter FIDO-autentifikation i en browser eller en app på en iOS eller iPadOS enhed, vil man således også opleve, at autentifikationsdialogen lægger sig halvt ind over applikationen, og forsvinder, når brugeren har autentificeret sig. Brugeren oplever altså meget fint at forblive i den aktuelle applikation, selvom FIDO-dialogen initieres fra operativsystemet.

Passkey roaming

iOS, iPadOS og macOS understøtter Passkey roaming imellem enheder der anvender samme Apple-konto.

Cross-device anvendelser

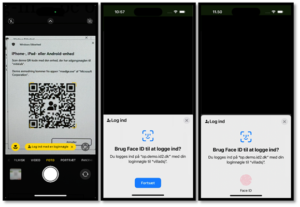

iOS, IPadOS understøtter både afgivelse og modtagelse af FIDO-autentifikation fra andre enheder. MacOS understøtter modtagelse af FIDO-autentifikation fra anden enhed.

Cross-device autentifikation foregår med en BLE forbindelse, som opstartes med QR-kode. Apple enheder kan i modsætning til Google enheder ikke gemme disse BLE forbindelser, så man skal scanne QR-kode ved hver cross-device autentifikation. Mange Apple enheder dog være logget ind med samme Apple-konto, hvorefter Passkey roaming automatisk sørger for, at FIDO-nøglerne er tilgængelige direkte på den enkelte Apple-enhed.

iOS QR-kode til BLE etablering og biometri til FIDO-autentifikation

Microsoft Windows

Brugeroplevelse

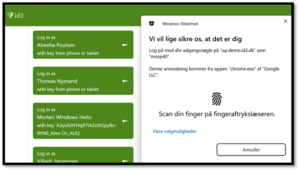

Windows 10 og 11 har en meget moden anvendelse af FIDO2 igennem Windows Hello, som anvendes ved brugerens log-in på operativsystemet, men som også kan anvendes imod eksterne webtjenester via WebAuthn.

Windows Hello autentifikation på id2s FIDO-demo hjemmesiden

Windows Hello autentifikationsvinduet, lægger sig over den aktuelle applikation på computeren. Brugeren oplever altså også her meget fint at forblive i den enkelte applikation, selvom FIDO-dialogen initieres fra operativsystemet.

Passkey roaming

Windows understøtter ikke Passkey roaming endnu, men dette er planlagt til en senere release.

Cross-device anvendelser

Windows understøtter modtagelse af FIDO-autentifikation fra iOS, iPadOS og Android enheder i Chrome (108+) og Edge (108+).

Opsamling

Det lange seje træk fra teknologileverandørerne er ved at bære frugt. Google, Apple og Microsoft er nu i gang med at nudge brugerne over på den sikrere teknologi, og denne udvikling kommer til at tage fart i de kommende år, da fokus på at beskytte brugernes konti og data med den stærke teknologi i FIDO kun forstærkes. FIDO er nu for eksempel førstevalg ved beskyttelse af Google konti.

Hos id2 mener vi, at private brugere vil begynde at opfatte FIDO-løsningerne som best practice, og indenfor et par år begynde at undre sig, hvis en sikkerhedskritisk tjeneste ikke understøtter dette. Så det er nu tid til, at specialister og beslutningstagere orienterer sig i de nye tekniske løsninger, og kommer i gang med at planlægge fremtidens autentifikationsløsninger til deres egne brugere!

Læs mere om FIDO og WebAuthn teknologierne hos os på id2s FIDO Lab og prøv brugeroplevelserne selv på vores FIDO demo.

Se også interaktiv Webauthn guide fra Duo security, som meget pædagogisk forklarer baggrunden og sikkerheden i FIDO og Webauthn løsningerne, og illustrerer både standarder og kodeeksempler.

Udvalgte nyheder fra FIDO-Alliancen:

Herunder finder du link til udvalgte nyheder på FIDO Alliance hjemmesiden.

- FIDO Authentication Adoption Soars as Passwordless Sign-ins with Passkeys Become Available on More than 7 Billion Online Accounts in 2023

- Blog: FIDO Alliance Publishes Guidance for U.S. Government Agency Deployment of FIDO Authentication

- The EU organizations ENISA and ETSI refer to FIDO as authentication standard for eIDAS2